Dies ist eine alte Version des Dokuments!

Hinweise zu IT-Sicherheit

Schulungen zur IT- und Informationssicherheit

Cyberattacken starten beim Nutzer. Phishing ist z.B. immer noch einer der häufigsten initialen Angriffvektoren.

Schulungsangebote für Beschäftigte:

- Um das Problembewusstsein für IT-Sicherheit zu schärfen, bietet die WH in Zusammenarbeit mit einem Awareness-Partner allen Beschäftigten den Zugriff auf eine Lernplattform an.

- Der Zugriff wird für die Dauer der Beschäftigung automatisch zur Verfügung gestellt.

Schulungsangebote für Studierende:

- SecAware.nrw - Selbstlernakademie für Cybersicherheit SecAware.nrw

Bei Fragen senden Sie eine E-Mail an informationssicherheit@w-hs.de.

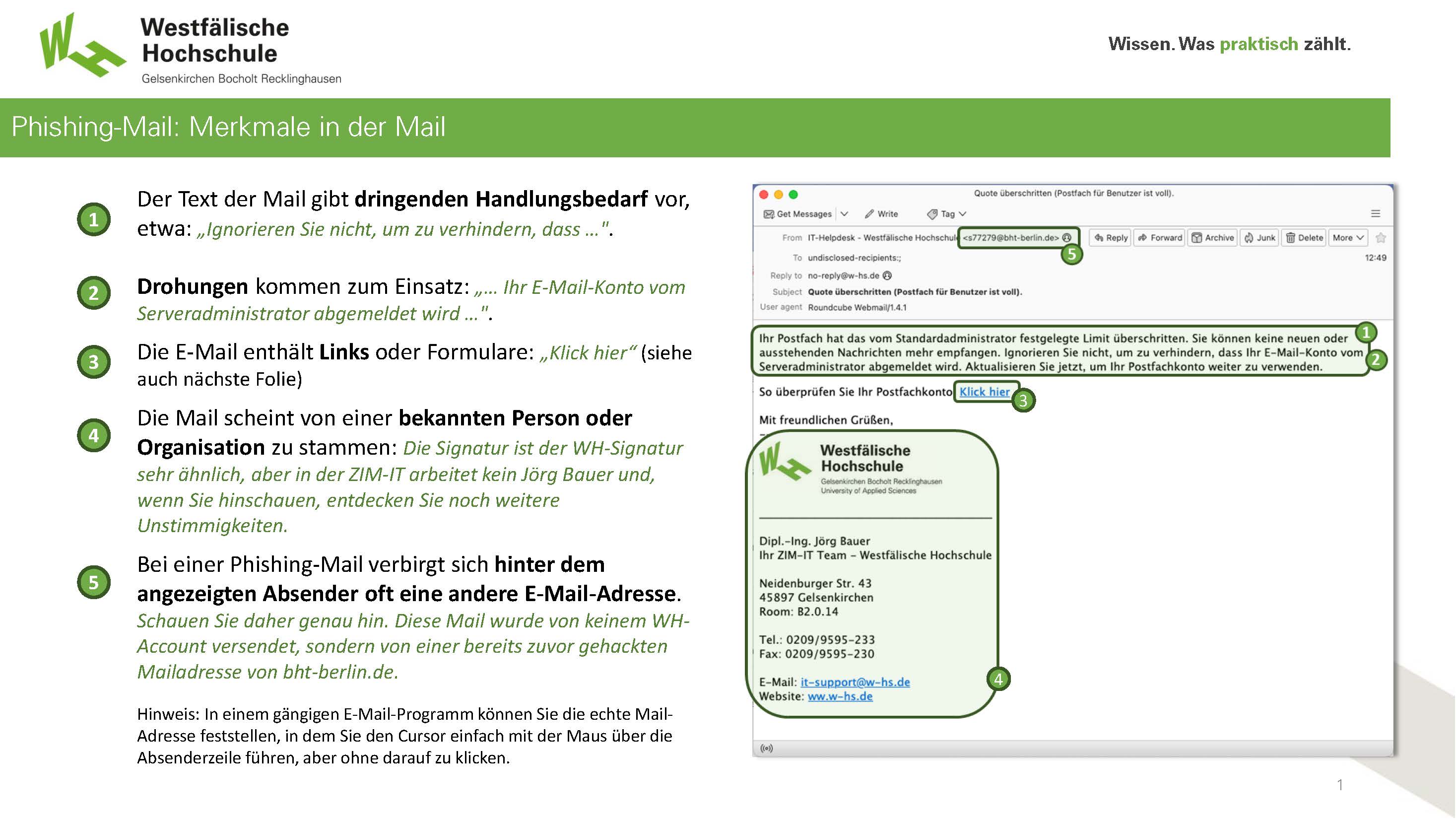

Phishing-Mails erkennen

In letzter Zeit versuchen Cyber·Kriminelle immer öfter, Ihnen mit Phishing·Mails Ihre Passwörter oder andere persönliche Informationen zu entwenden. Seien Sie bitte immer misstrauisch, wenn Sie per Mail aufgefordert werden, persönliche Daten preiszugeben. Löschen Sie eine E-Mail, wenn Sie auch nur eine der folgenden Fragen mit JA beantworten können.

- Ist die echte Mailadresse des Absenders unbekannt oder verdächtig?

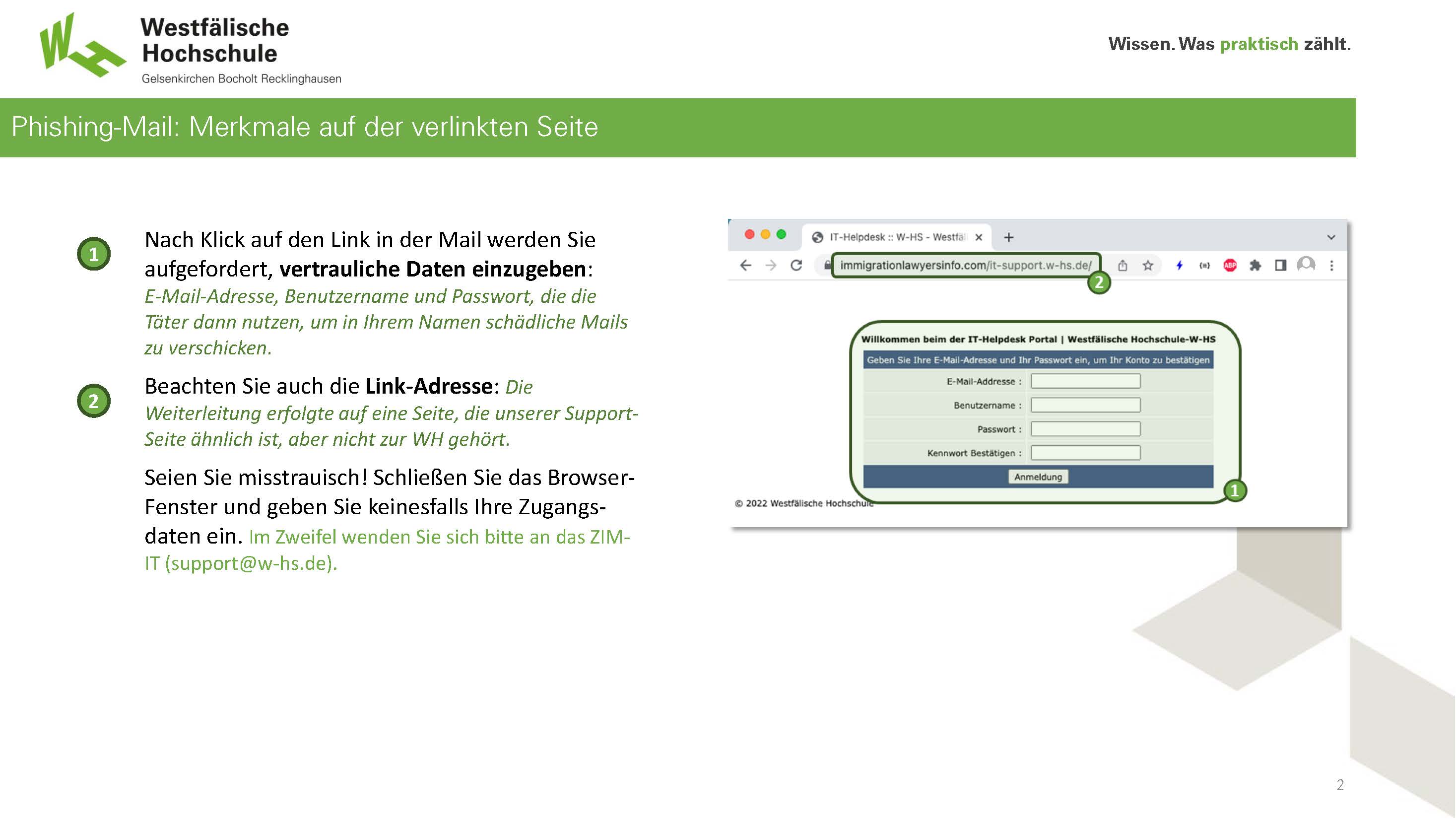

- Verweisen enthaltene Links auf unbekannte oder verdächtige Webseiten?

- Werde ich aufgefordert, persönliche Daten einzugeben?

- Enthält die Mail keine oder nur eine unpersönliche Anrede?

- Sind auffällige Rechtschreibfehler enthalten?

- Wird Druck ausgeübt durch Fristen und Drohungen?

Sind Sie sich nicht sicher, senden Sie eine E-Mail an support@w-hs.de.

Anschauliche Hinweise zum Erkennen von Phishing-Mails finden Sie auf den folgenden beiden Abbildungen mit einer echten Phishing-Mail vom 03.09.2022:

Weitere Informationen sowie ein Video, wie Sie Phishing-Mails erkennen können, finden Sie auf den Seiten des BSI unter Wie erkenne ich Phishing-E-Mails und -Webseiten?

Aktuelle Warnungen und Hinweise zu Betrugsversuchen, finden Sie auf den Seiten der Verbraucherzentrale unter Phishing Radar: Aktuelle Warnungen

Social Engineering

Beim Social Engineering versucht der Angreifer das Vertrauen des Opfers zu gewinnen und ihn so zum Beispiel zur Preisgabe von vertraulichen Informationen zu bewegen. Social Engineering findet nicht nur im Internet statt, sondern ist eine Betrugsmasche, die schon seit vielen Jahren genutzt wird.

Weitere Informationen zum Thema Social Engineering, finden Sie auf den Seiten des BSI unter Social Engineering - der Mensch als Schwachstelle

QR-Codes: Welche Risiken gibt es, wie kann ich mich schützen?

QR-Codes werden häufig eingesetzt und bedenkenlos genutzt. Der kleine Alltagshelfer birgt aber auch einige Risiken.

Sehr beliebt bei Angreifern ist das sogenannte Quishing (QR-Phishing) mit Hilfe von QR-Codes. Dabei werden z.B. E-Mails verschickt, in denen aufgefordert wird den QR-Code zu scannen. Beim Scannen des QR-Codes wird dann auf eine gefälschte Webseite umgeleitet.

Auch in der Analogen Welt werden QR-Codes von Angreifern gerne genutzt. Häufig werden dabei bestehende QR-Codes durch gefälschte QR-Codes überklebt. Bei dem aus der Presse bekannten professionellen Quishing Angriff im Kontext einer Bank, wurden sehr gut gefälschte Schreiben mit einem gefährlichen QR-Code im Namen der Bank per Post direkt an die Empfänger verschickt.

Mit folgenden Regeln kann das Risiko beim Scannen von QR-Codes reduziert werden:

- Halten Sie die Smartphone-Software und QR-Code-Scanner-App immer auf dem neuesten Stand

- Scannen Sie QR-Codes nur von vertrauenswürdigen Quellen

- Deaktivieren Sie die automatische QR-Code-Scanfunktion auf dem Smartphone. So wird die URL die sich hinter dem QR-Code verbirgt nur angezeigt und die Weiterleitung erfolgt erst nach einer bewussten Bestätigung

- Vergewissern Sie sich, dass es sich bei dem QR-Code nicht um einen Aufkleber handelt, der den original QR-Code überdeckt

- Geben Sie niemals persönliche Daten (z.B. Benutzername, Passwörter, Kreditkartendaten o.ä.) ein, wenn diese nach dem Scannen eines QR-Codes abgefragt werden

- Vergewissern Sie sich vor Nutzung eines WLAN-QR-Codes, dass es sich um ein vertrauenswürdiges und verschlüsseltes Netzwerk handelt

Eigenen Rechner vor unberechtigtem Zugriff sperren

Zur IT-Sicherheit gehört es auch, den eigenen Computer jedes Mal vor unberechtigtem Zugriff zu sperren, wenn Sie das Büro verlassen. Auch dann, wenn Sie nur kurz auf Toilette gehen, einen Kaffee holen oder im Meeting sind. Für jedes Betriebssystem gibt es dafür eine schnelle und bequeme Tastenkombination:

- Windows: Windows-Taste + L

- Mac: Ctrl + Command + Q

- Linux (Ubuntu): Strg + Alt + L

Starke Passwörter erstellen

Wussten Sie, dass „123456“ eines der am häufigsten verwendeten Passwörter ist, dicht gefolgt von „123456789“ und „passwort“? In 2020 landete „ichliebedich“ auf Platz 6 der beliebtesten Kennwörter. (vgl. Hasso-Plattner-lnstitut, Pressemeldung vom 16.12.20)

Wussten Sie außerdem, dass ein herkömmlicher Computer weniger als 10 Sekunden braucht, um beliebige Kennwörter zu knacken, die aus sechs Buchstaben bestehen?

So erstellen Sie starke Passwörter:

- Sichere Passwörter sind mindestens 10 Zeichen lang, besser noch länger. Empfohlen werden 14 Zeichen oder mehr.

- Verwenden Sie zur Konstruktion des Passworts ein sinnfreies Wort, das nicht im Wörterbuch steht.

- Verwenden Sie Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen

- Wählen Sie für jeden Account ein eigenes Passwort.

- Schreiben Sie Ihre Passwörter nicht auf.

- Verwenden Sie einen Passwort-Manager.

Weitere Tipps, wie Sie starke Passwörter erstellen können, an denen sich die Hacker ihre Zähne ausbeißen, erhalten Sie in weniger als drei Minuten in diesem DigiKnow-Video vom Institut für Internet-Sicherheit an der WH. Und wichtig: Diese Passwörter sind stark und wir können sie uns trotzdem merken.

Passwort-Manager nutzen

Sie wissen, wie man sichere Passwörter erstellt und dass man für jeden Account ein eigenes Passwort verwenden soll. Aber Sie fragen sich, wie Sie sich so viele Zugangsdaten merken sollen. Und auch das Eintippen der komplexen Folge von Buchstaben, Zahlen und Sonderzeichen macht Ihnen keine Freude. Abhilfe schaffen Passwort-Manager, mit denen Sie Ihre Zugangsdaten verwalten können, bspw. KeePassXC (https://keepassxc.org). Mittels Verschlüsselung und eines Masterpassworts verwahren Passwort-Manager Ihre Passwörter, je nach Geschmack lokal auf Ihrem Rechner oder in der Cloud.

Sie müssen sich also nur noch ein einziges Passwort, Ihr Master-Passwort, merken. Und sehr bequem ist: Sie können die Zugangsdaten jetzt kopieren statt sie abzutippen.

Mehr über Passwort-Manager erfahren Sie auch vom Bundesamt für Sicherheit in der Informationstechnik im Artikel Passwörter verwalten mit dem Passwort-Manager.

Software-Updates immer sofort machen

Warum sind Software-Updates so wichtig? Software wird von Menschen gemacht und kann Fehler und Sicherheitslücken enthalten. Um diese Lücken zu schließen, bieten die Hersteller Software-Updates an, die unkompliziert und einfach installiert werden können.

Updates später installieren? Auf keinen Fall! Sind die Updates veröffentlicht, sollten Sie diese möglichst schnell installieren! Auch Cyber-Kriminelle erfahren spätestens zeitgleich mit Ihnen von den Lücken und versuchen, die Schwachstellen gleich in den ersten Tagen auszunutzen. Sie programmieren Schädlinge wie Viren und Würmer und bringen sie in Umlauf. Seien Sie also schneller! Und wo immer es geht, aktivieren Sie automatische Updates!

Weitere Infos finden Sie im Artikel des BSI: Softwareupdates - ein Grundpfeiler der IT-Sicherheit.

Sicherheitsmängel in der Microsoft Outlook-App für Android und iOS

Die Outlook-App für iOS und Android von Microsoft ruft Ihre dienstliche Mail über einen Umweg über die Microsoft-Cloud von den Mailservern ab.

Das bedeutet, dass Microsoft-Cloud-Dienste nach der Nutzung dieser App Ihr WH-Passwort bekannt ist und dienstliche Mailinhalte möglicherweise in der Microsoft-Cloud gespeichert werden. Sie und die WH haben darüber keinerlei Kontrolle. Es erfolgt keine direkte abgesicherte Kommunikation zwischen den Outlook-App für Android und iOS auf Ihrem Smartphone und dem Mailserver der WH.

Es wird dringend von der Verwendung der Software abgeraten, um den Datenschutz und die Vertraulichkeit zu gewährleisten.

Für den Fall, dass Sie die Outlook-App mit Ihrem dienstlichen Konto bereits verwendet haben, wird dringend empfohlen Microsoft Outlook von Ihrem mobilen Gerät zu löschen und das WH-Passwort zu ändern.

Vielen Dank für Ihr Verständnis und Ihre Zusammenarbeit.